Article traduit par Azor Group

"Je vois la protection de la vie privée comme un moyen d'empêcher les inquiétudes d'envahir toute notre activité et de créer des sphères où nous sommes libres d'optimiser notre propre bonheur et non ce que les autres pensent de nous." - Vitalik Buterin

Ce n'est un secret pour personne que la vie privée est un sujet important dans les cryptomonnaies de nos jours. Ni les entreprises ni les particuliers ne souhaitent publier toutes leurs informations sur une blockchain publique pouvant être lue de manière arbitraire sans aucune restriction par leur propre gouvernement, les gouvernements étrangers, les membres de leur famille, leurs collègues ou leurs concurrents.

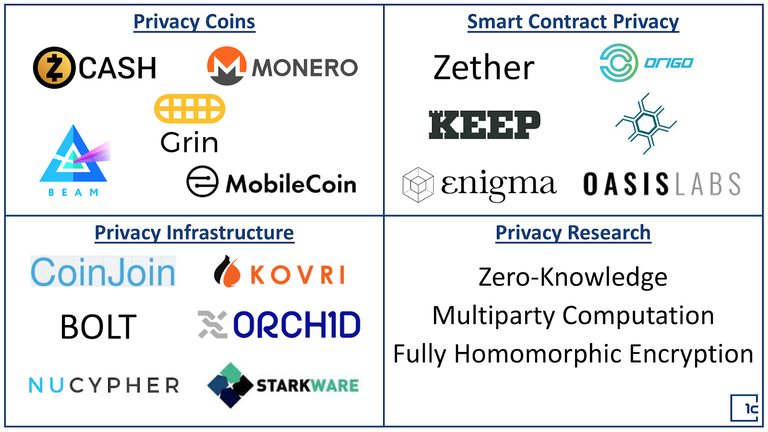

Il y a actuellement beaucoup d'expérimentation et de recherche sur différentes approches de la confidentialité sur les chaînes de blocs, mais nous n'avons pas vu de vue d'ensemble complète de la catégorie. Dans cet article, nous aborderons les dernières expériences et recherches dans quatre domaines de la protection de la vie privée: 1) pièces de monnaie privées,2) confidentialité des contrats intelligents, 3) infrastructure de confidentialité et 4) recherche sur la confidentialité.

Confidentialité (ou absence de confidentialité) dans Bitcoin

Bitcoin a été à l'origine développé comme une cryptomonnaie pseudonyme qui préservait la confidentialité tant que les identités du monde réel ne pouvaient pas être liées aux adresses Bitcoin. En raison de la nature publique de la chaîne de blocs Bitcoin, il est toutefois vite apparu qu’il était possible d’identifier des individus en fonction des modèles d’utilisation de certaines adresses et transactions. De plus, les nœuds laisse voir leurs adresses IP lors de la diffusion des transactions.

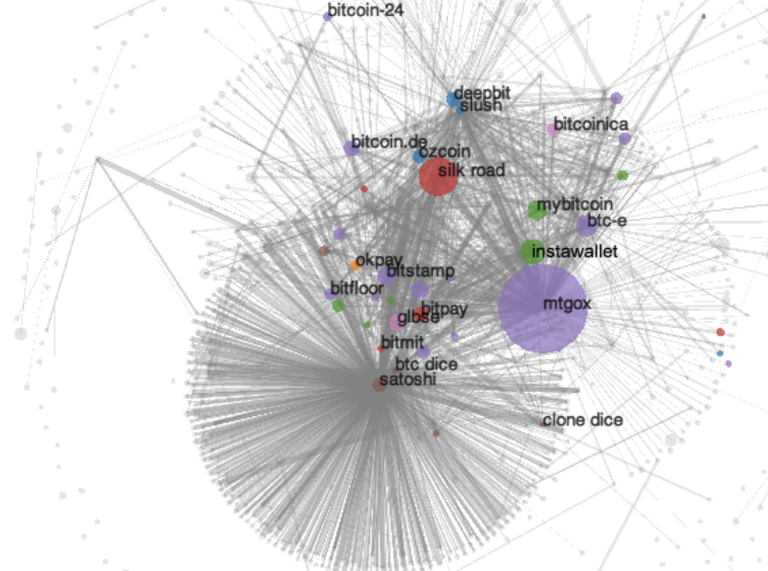

Chaque nœud représente une adresse et chaque arête représente une transaction. De nombreux nœuds tels que Mt. Gox, Silk Road et Satoshi Dice ont été désanonymisés à partir de modèles de transaction.

Chaque nœud représente une adresse et chaque arête représente une transaction. De nombreux nœuds tels que Mt. Gox, Silk Road et Satoshi Dice ont été désanonymisés à partir de modèles de transaction.

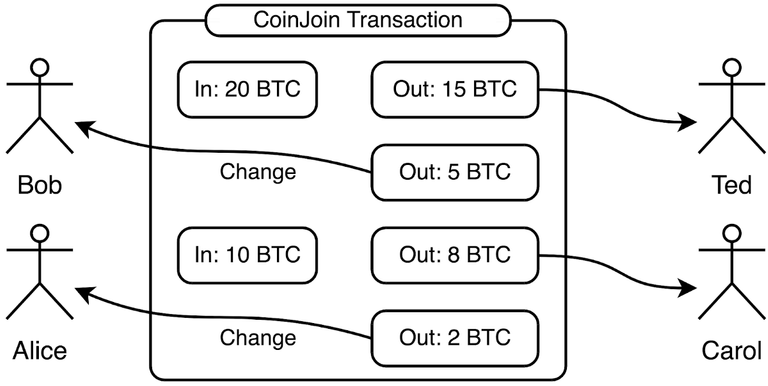

Dans cet exemple, un observateur pouvait voir que {Alice, Bob} avait envoyé Bitcoin à {Carol, Ted} mais ne pouvait pas dire exactement qui avait envoyé de l'argent à qui. Répétez ce processus plusieurs fois avec différents utilisateurs et l'ensemble d'anonymat augmente.

Dans cet exemple, un observateur pouvait voir que {Alice, Bob} avait envoyé Bitcoin à {Carol, Ted} mais ne pouvait pas dire exactement qui avait envoyé de l'argent à qui. Répétez ce processus plusieurs fois avec différents utilisateurs et l'ensemble d'anonymat augmente.

En 2013, Meiklejohn et. Al. identifié avec succès des clusters appartenant à des portefeuilles en ligne, à des marchands et à d'autres fournisseurs de services. De nos jours, des services tels que Chainalysis et Elliptic désanonymise les chaînes de blocs pour détecter le blanchiment d’argent, la fraude et les violations de conformité.

En réponse à l'érosion de la vie privée sur Bitcoin, des services de tumbler, tels que CoinJoin, ont été créés pour améliorer l'anonymat dans Bitcoin. Dans CoinJoin, les utilisateurs créent conjointement des transactions qui permute le propriétaire des jetons, ce qui rend chaque utilisateur anonyme dans un ensemble. Ce processus est ensuite répété entre différents utilisateurs pour développer l'ensemble d'anonymat. Les criminels ont traditionnellement utilisé les services de Tumbler pour combiner des Bitcoin identifiables avec d’autres fonds afin d’obscurcir le cheminement vers la source originale du fonds.

Pourtant, CoinJoin a ses défauts. La confidentialité de CoinJoin repose sur le fait que l’ensemble de l’anonymat est énorme. Mais dans la pratique, il n'y a que 2 à 4 participants en moyenne par transaction CoinJoin, et les chercheurs ont ainsi pu anonymiser 67% des transactions CoinJoin. Les améliorations ultérieures apportées par CoinJoin ont inspiré la conception de meilleurs cryptomonnaie tels que TumbleBit, mais TumbleBit a également ses limites.

Jeton de confidentialité

Étant donné le manque de confidentialité dans Bitcoin et l'absence de plans immédiats pour améliorer sa confidentialité au niveau du protocole, plusieurs nouvelles cryptomonnaies sont apparues pour soutenir les transactions privées.

Zcash est construit par une solide équipe de cryptographes universitaires utilisant zk-SNARK. L'idée révolutionnaire originale des preuves sans connaissance a été développée en 1985 par Goldwasser, Micali et Rackoff. zk-SNARKs, développé par Eli Ben-Sasson et al. en 2015, il s'agit d'une amélioration des preuves sans connaissance en permettant à une personne de prouver de manière succincte et non interactive qu'elle connaît quelque chose sans révéler les informations. Les zk-SNARK fournissent la base technique de nombreux projets liés à la confidentialité et peuvent également compacter la taille des chaînes de blocs en utilisant une technique appelée composition récursive.

Actuellement, l'équipe Zcash travaille sur Sapling, une mise à jours des performances du réseau qui améliorera les performances et les fonctionnalités des transactions blindées (cryptées) et son activation est prévue pour octobre 2018. L'envoi de transactions protégées coûte cher en calcul, étant donné qu'environ 85% des transactions Zcash sont toujours envoyées en clair. Il est donc à espérer que Sapling augmentera le nombre de transactions protégées.

Monero est une autre pièce de monnaie confidentielle qui utilise des signatures en anneau au lieu de zk-SNARK. Actuellement, l'équipe Monero construit Kovri pour permettre le routage de paquets préservant la confidentialité afin que les utilisateurs puissent masquer leurs emplacements géographiques et leurs adresses IP. L'anonymisation du trafic réseau des utilisateurs augmentera considérablement la sécurité du réseau Monero et empêchera les utilisateurs d'être arrêtés ou physiquement endommagés pour avoir utilisé Monero.

Zcash et Monero sont souvent comparés. Les deux communautés sont dirigées par de grandes personnalités de Twitter - Zooko Wilcox pour Zcash et Riccardo "Fluffypony" Spagni pour Monero - mais contrairement à la façon dont Zcash est soutenu par une société et une fondation, Monero ne possède qu'une communauté organique de développeurs principaux. Les deux projets avaient même des failles dans leur anonymat qui ont depuis été corrigées - les chercheurs ont pu associer 69% des transactions protégées par Zcash aux fondateurs / mineurs, ainsi que 62% de toutes les transactions de Monero.

Pourtant, les deux projets adoptent fondamentalement des approches très différentes de la protection de la vie privée avec différents types de compromis, et jusqu'à présent, il n'y a pas eu de cas clair pour lequel un projet l'emportera à long terme. À mon avis, Zcash et Monero continueront à coexister comme Coca-Cola et Pepsi.

Mimblewimble est un nouveau projet de blockchain axé sur la confidentialité basé sur la conception de Bitcoin. Le 19 juillet 2016, "Tom Elvis Jedusor" a abandonné le livre blanc dans un canal de recherche Bitcoin et a disparu. Plus tard, "Ignotus Peverell" a lancé un projet Github appelé Grin et a commencé à transformer le papier Mimblewimble en une véritable implémentation. Andrew Poelstra, de Blockstream, a présenté le travail lors de la conférence Stanford BPASE en 2017, après quoi Grin a commencé à attirer l'attention du grand public. Le troisième testnet de Grin a été publié et le Mainnet devrait être lancé début 2019.

Mimblewimble / Grin est une amélioration par rapport aux transactions confidentielles et à CoinJoin de Bitcoin. Les principales caractéristiques comprennent l'absence d'adresses publiques, une confidentialité totale et une chaîne de blocs compacte. L’exploitation minière de Grin a suscité beaucoup d’enthousiasme depuis que les pièces de monnaie Grin, comme Bitcoin, ne peuvent être créées que grâce à l’exploitation de PoW. Grin utilise l'algorithme Cuckoo Cycle PoW, conçu pour résister aux ASIC et empêcher la centralisation de l'exploitation minière comme dans Monero.

Dans l'ensemble, Grin combine les fonctionnalités sociales qui rendent Bitcoin si puissant - fondateur anonyme, équipe de développement sans leader, consensus PoW, pas d'ICO, pas de gouvernance sur la chaîne - avec des améliorations techniques sur Zcash et Monero. Contrairement à Bitcoin, l'offre globale de Grin est illimitée et sa politique monétaire est un calendrier d'approvisionnement linéaire, ce qui signifie que l'inflation est très élevée au début, mais qu'elle s'approche (sans atteindre) zéro au fil du temps. Les incitations à l’inflation anticipée plutôt que la spéculation après le lancement du réseau. Bien que l'inflation perpétuelle ne fasse pas de Grin un magasin de valeur idéal, elle évite l'instabilité de Bitcoin une fois que la récompense globale de Bitcoin disparaît et que les mineurs ne perçoivent que des frais de transaction.

La politique monétaire novatrice de Grin évite la récompense controversée du fondateur Zcash, où 20% des nouvelles ZEC ont été distribuées aux développeurs du projet au cours des quatre premières années. La taille de la chaîne de blocs MimbleWimble s'adapte également au nombre d'utilisateurs plutôt qu'au nombre de transactions, évitant le problème de mise à l'échelle de l'ensemble UTXO avec les signatures en anneau de Monero.

MobileCoin et BEAM sont d’autres pièces de monnaie intéressantes en développement.

Confidentialité dans les contrats intelligents

La confidentialité dans les contrats intelligents est différente de la confidentialité des paiements, car les contrats intelligents contiennent publiquement le code du programme. Malheureusement, l’obscurcissement des programmes s’avère impossible et, par conséquent, les contrats intelligents manquent actuellement de confidentialité (dissimulation des montants des paiements) et d’anonymat (dissimulation de l’identité des expéditeurs et des destinataires).

À mon avis, la demande de confidentialité des contrats intelligents sera forte lorsque les entreprises seront prêtes à créer des applications à grande échelle et devront masquer l'activité de leurs clients. En ce moment, il n'y a pas beaucoup d'inconvénients à voir l'utilisation de dApp comme CryptoKitties. Cela peut être similaire à la façon dont Internet a été lancé pour la première fois avec HTTP pour les sites Web de base, puis plus tard, HTTPS pour les sites Web nécessitant un trafic Web chiffré pour des activités telles que le commerce électronique.

Sans la confidentialité dans Ethereum, tout le monde peut voir l'utilisation de dApps sur DappRadar.

Sans la confidentialité dans Ethereum, tout le monde peut voir l'utilisation de dApps sur DappRadar.

Dans le cas de Ethereum, Zether est une recherche en cours de Benedikt Bünz de Stanford sur un mécanisme de paiement privé entièrement compatible avec Ethereum et capable de fournir à la fois confidentialité et anonymat aux contrats intelligents Ethereum. Zether sera mis en œuvre en tant que contrat intelligent Ethereum et utilisera des quantités minimales de gaz. Zether est également polyvalent en ce sens qu'il peut ajouter une confidentialité prouvée aux applications courantes telles que les canaux de paiement.

Keep est un autre projet de création d'une couche de confidentialité pour Ethereum en créant des conteneurs hors chaîne pour les données privées. Cela permet aux contrats de gérer et d'utiliser des données privées sans exposer les données à la blockchain publique.

Alors que la confidentialité est la priorité numéro 2 pour Ethereum après Casper, la Fondation Ethereum a mis du temps à mettre en œuvre Casper et le risque est que la confidentialité ne devienne une caractéristique essentielle d'Ethereum que plusieurs années plus tard. Si la vie privée dans les contrats intelligents devient quelque chose dont la communauté cryptographique a désespérément besoin entre-temps, de nouvelles plates-formes intelligentes de protection de la vie privée apparaîtront pour combler ce vide, comme Zcash et Monero ont opté pour les paiements privés au lieu de Bitcoin. Enigma, Origo et Covalent sont toutes de nouvelles plates-formes de contrats intelligentes qui tentent d'implémenter la confidentialité de manière native dans la blockchain.

Oasis Labs est un autre projet passionnant de protection de la vie privée basé sur Ekiden, une nouvelle plate-forme de contrat intelligent qui sépare l’exécution intelligente du contrat du mécanisme de consensus sous-jacent. Les contrats intelligents s'exécutent dans un élément matériel isolé (tel que Intel SGX) appelé enclave sécurisée. L'enclave agit comme une boîte noire, en gardant le calcul privé des autres applications. Il génère également une preuve cryptographique que le programme a été exécuté correctement et que la preuve est ensuite stockée dans la blockchain. En dissociant l'exécution intelligente des contrats du consensus, Ekiden est compatible avec différentes chaînes de blocs sous-jacentes, y compris Ethereum.

Infrastructure de confidentialité

Outre les pièces de confidentialité et les contrats intelligents privés, il existe d’autres projets d’infrastructure de confidentialité importants pour le Web 3.0 qui méritent d’être mentionnés.

Orchid tente de créer une meilleure version de Tor où les utilisateurs gagneront des jetons en louant leur bande passante supplémentaire pour être des relais au sein du réseau Orchid. Le problème avec Tor est qu’il y a seulement environ 6000 nœuds de relais et moins de 2000 nœuds de pont, de sorte que le gouvernement chinois peut simplement mettre tous les nœuds de relais et de pont sur liste noire et empêcher ainsi ses citoyens d’accéder à Tor. L'utilisation de l'économie des jetons pour inciter un grand nombre de personnes à devenir des relais rend plus difficile le blocage d'Orchid sans bloquer par la suite de larges portions d'Internet.

BOLT construit un canal de paiement privé qui utilise des signatures aveugles et des preuves sans connaissance pour masquer les participants lorsqu'ils ouvrent, traitent et ferment les canaux de paiement. Le canal de paiement initial est construit sur Zcash mais pourra interopérer avec Bitcoin et Ethereum.

NuCypher construit un système de gestion de clés décentralisé utilisant le rechiffrement de proxy pour fournir les mêmes fonctionnalités que HTTPS. Le rechiffrement du proxy est un type de cryptage à clé publique qui permet à quelqu'un de transformer des cryptogrammes d'une clé publique en une autre sans rien apprendre du message sous-jacent.

Starkware met en œuvre zk-STARK dans différentes chaînes de blocs, y compris Ethereum. L'avantage de zk-STARK par rapport à zk-SNARK est qu'il ne nécessite pas d'installation sécurisée, bien que les tailles d'épreuves cryptographiques deviennent beaucoup plus importantes.

Recherche sur la confidentialité

La recherche universitaire en cryptographie est ce qui motive l'innovation en matière de confidentialité. Les recherches sur la protection de la vie privée relèvent principalement des domaines de la connaissance zéro, du calcul multipartite et du cryptage totalement homomorphique.

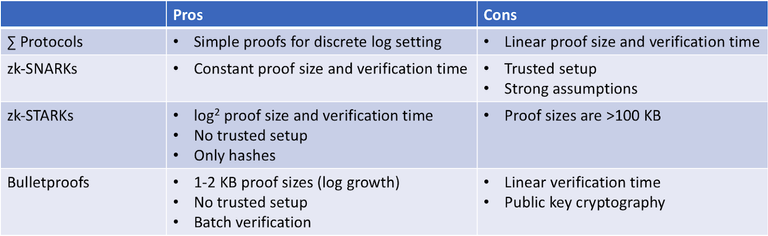

En plus de zk-SNARK et de zk-STARK, les Bulletproof sont une nouvelle forme de preuves courtes, non interactives et sans connaissance. Comme zk-STARK, les Bulletproofs ne nécessitent aucune configuration fiable, mais la vérification des Bulletproofs prend plus de temps que la vérification des épreuves zk-SNARK. Les Bulletproofs sont conçues pour permettre des transactions confidentielles efficaces en cryptomonnaies et réduisent la taille de l'épreuve de plus de 10 Ko à 1-2 Ko. Si toutes les transactions Bitcoin étaient confidentielles et utilisées comme Bulletproof, la taille totale de l'ensemble UTXO ne serait que de 17 Go, contre 160 Go avec les épreuves actuellement utilisées.

Compromis pour différents systèmes à preuve zéro.

Compromis pour différents systèmes à preuve zéro.

Le calcul multipartite permet à un groupe d'individus de calculer conjointement une fonction sur leurs entrées sans que chaque personne révèle sa propre contribution. Un exemple est celui où Alice et Bob veulent savoir qui possède plus de Bitcoin sans que chaque personne révèle combien elle possède de Bitcoin. Malheureusement, la limite actuelle du calcul multipartite est qu'il est extrêmement inefficace dans la pratique.

Le chiffrement entièrement homomorphique permet à quelqu'un de calculer sur des données chiffrées. C'était un problème ouvert en cryptographie pendant plusieurs décennies jusqu'en 2009, année où Craig Gentry, un étudiant au doctorat à Stanford, a utilisé des treillis pour construire le premier schéma de chiffrement totalement homomorphique. Un exemple utile est que Bob souhaite effectuer des calculs arbitraires, tels que l'apprentissage d'un modèle d'apprentissage automatique, sur les données d'Alice sans qu'Alice doive révéler ses données en texte brut. Le chiffrement totalement homomorphique, comme le calcul multipartite, est encore très théorique actuellement et trop inefficace pour être utilisé dans la pratique.

Et alors?

Globalement, la protection de la vie privée est l'un des domaines les plus passionnants de la recherche en cryptographie actuellement, et il reste beaucoup à faire pour optimiser l'efficacité de ces techniques théoriques afin qu'elles soient pratiques à utiliser dans le monde réel. Les laboratoires de recherche, tels que le Stanford Center for Blockchain Research, progressent activement dans ce domaine et il sera passionnant de voir les avancées majeures qui se produiront au cours des prochaines années.

L'avantage des crypto-monnaies est qu'elles fournissent une application directe pour les dernières recherches sur la confidentialité. Bon nombre des techniques de confidentialité utilisées dans les pièces de monnaie, les contrats intelligents et l'infrastructure n'ont été inventées que quelques années auparavant. Compte tenu de la rapidité avec laquelle cet espace se déplace, la confidentialité continuera à faire de plus en plus partie intégrante de la conception des projets cryptos.

Viens faire un tour sur notre communauté Telegram!

Tu y retrouveras tout ce dont tu as besoin pour la crypto : des reviews d'ICO, notre spreadsheet, des articles de tout niveau, du trading et les dernières informations!

🙏 |Si tu aimes cet article, n'hésite pas à upvoter / commenter / resteemer

🙌 | Si tu aimes notre travail et que tu veux nous soutenir en nous faisant un don en ETH, c'est par ici : 0x27D31fa37FA5dC2B19134302517e27342b649F2a

Traduction degueulasse !

Sérieusement, vous n’avez personne capable de relire une fois et de transposer en vrai français ?!?

Pas cette version « google translate » !