🔥 PARANACONF 🔥

> La tecnología al servicio del hombre libre, nunca dominado y menos doblegado. Te cuento mis vivencias en esta edición 2019.

Sí recién sintonizas, te recomiendo leer el articulo del primer día en donde se abordaron temas como Malware Less: infecciones sin archivos, licencias libres, criptografia de datos, OSINT: herramientas para la identificación e investigación de fraude corporativo, Smart Houses, smart choices?, entre otros.

Al final del post dejo links para ampliar y ahondar más en los temas que se abordaron durante las charlas.

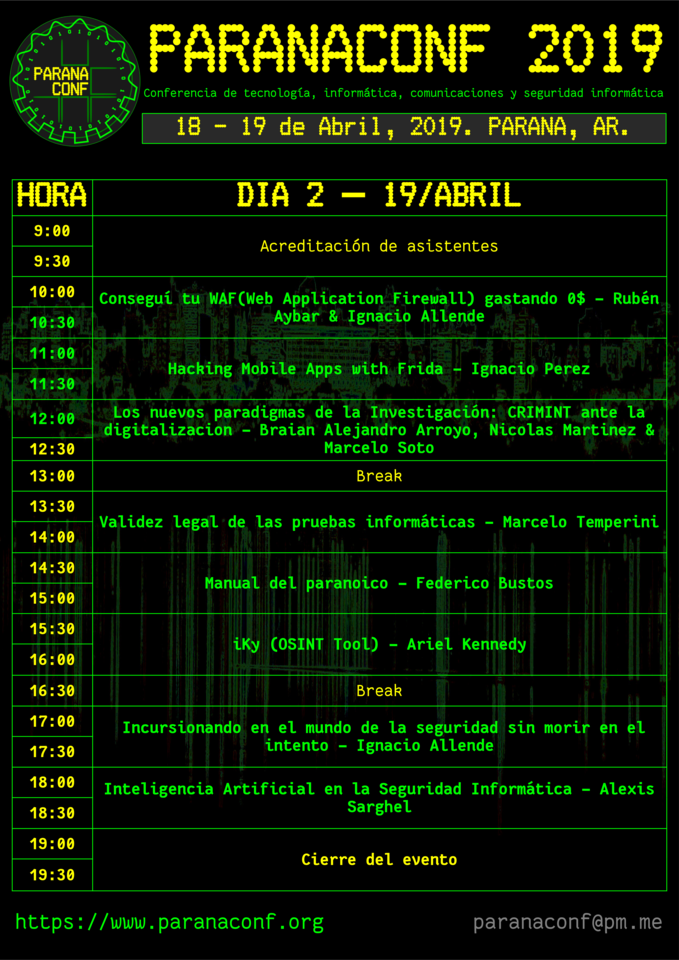

¿Qué es la PARANACONF?

Es una conferencia gratuita que pretende tratar, mediante charlas, demostraciones, y talleres, todos los aspectos de la informática y las comunicaciones, desde la electrónica hasta los servicios.

Las temáticas que se intentan cubrir están relacionadas con redes, hardware y software libre, radioafición, administración de sistemas, y seguridad informática, se extienden a programación, filosofía y cultura, software libre en la administración y para la educación.

Mí día comenzó temprano, decidí que me acercaría al centro cultural pero no sin antes pasear y conocer un poco más la ciudad de Paraná. Por lo que decidimos ir al Parque Urquiza, otro parque más hecho por Carlos Thays hace ya un siglo, que se encuentra muy cerca del río que limita con la provincia de Santa Fe.

Luego de pasar por la Catedral de Parana y sorprendernos por el nivel de realismo de la estatua de San Pedro, el guardián del Cielo, nos acercamos a la playa Thompson, y hasta dimos un paseo por la feria de artesanías que se sucedía en las cercanías, para encarar después de almorzar, esta vez, para nutrirnos de información relevante y nuevas amistades.

Primera charla: Hacking mobile apps con Frida

> ¿Cansado de seguir las reglas del jueguito de moda de Android? ¡Cambiemos las reglas!.

Ignacio Perez nos mostró los distintos tipos de accesos que se pueden obtener desde modificar el comportamiento de una aplicación, ganar acceso salteandonos los logins, entre otros, inyectar código para hacer modificaciones profundas y más.

Entre otras cosas rápidas que se me ocurren que podrían hacerse con esta herramienta sería modificar las conductas de los juegos de moda de estos dispositivos. En otras palabras, hacer trampa. Así como modificar el comportamiento de las aplicaciones para hackearlas y que reporten información a terceros.

Todo con muy simples herramientas de fácil acceso, ADB y una computadora. Y lo más importante "hasta donde dé tu imaginación".

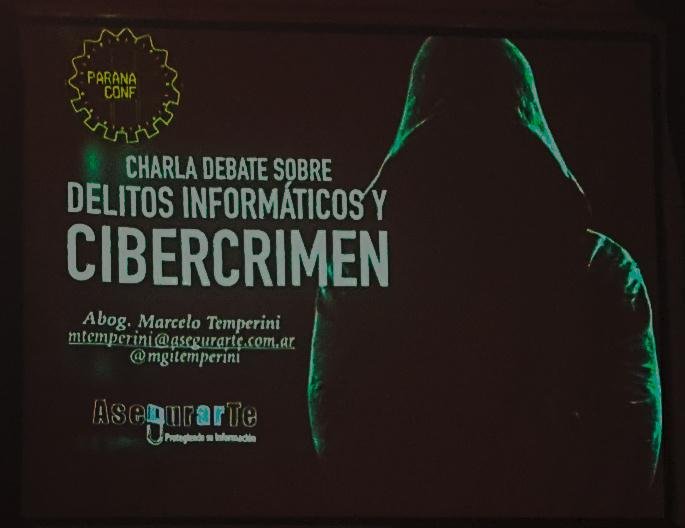

Validez legal de las pruebas informáticas

> La importancia de la ley junto con una metodología para investigadociones de fraudes.

Marcelo Temperini, habló y nos ilustró sobre el estado actual de la validez legal que tienen las pruebas que recolectan las empresas aseguradoras o investigadores en Internet, la metodología que utilizan para llevar a cabo su investigación sin invadir la privacidad de los ciudadanos más que para probar un ilícito.

Muchos ignoran el poder de las evidencias que dejan en Internet que afectan el curso de causas existentes o las generan donde antes había solo una sospecha.

Ejemplos como el de una mujer que se accidentó en una provincia e hizo el reclamo contra la aseguradora por el mismo accidente en las otras 23 provincias de Argentina, terminó sólo con el pago del accidente real. O el de empleados de una empresa de electrodomésticos que marcaban productos como defectuosos o dañados y luego los revendían en páginas como MercadoLibre o OLX. Estos son algunos de los casos que suceden y que gracias a herramientas OSINT, más investigaciones que se realizan logran desentrañar estafas y daños contra terceros.

Se habló de muchos otros casos, así como la importancia de llevar una metodologia para explicar en la justicia cómo se llegó a esas pistas, siempre manteniendo el debido respeto por la privacidad de los investigados, usando herramientas libres, sin hackear cuentas ni hacer uso indebido de herramientas de seguridad, ya que sino se incurrirían en otros delitos dándole nulidad a la investigación original.

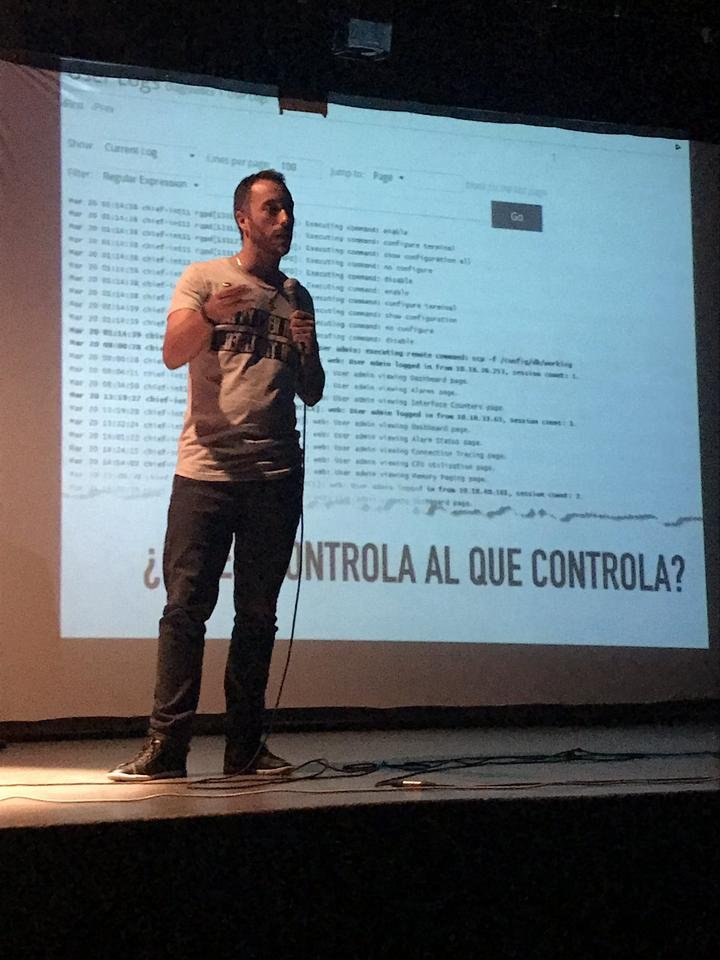

¿Quién vigila al vigilante?

Como reflexión que debemos tener sobre el asunto, esta esa pregunta, ¿hasta donde pueden ir quienes se encargan de velar por nuestra seguridad y hacer cumplir la ley? Cada día esta más en tela de juicio nuestra libertad de expresión en la red, **¿cuando se pueden poner contra nosotros estas nuevas herramientas? **

Dejamos una historia de datos infinita detrás nuestra desperdigada por la red, el panóptico digital del que somos todos victimas, sólo que nos damos cuenta cuando nos ponen bajo una lupa. ¿Cuanto falta para que una Inteligencia Artificial haga de policía?Quizá en ese momento recién nos hagamos estas preguntas y ya sea demasiado tarde.

IKY: I know you

> Un programa open source que a partir de un email busca en varias bases públicas de datos y redes sociales para mostrarte una información detallada, visual y futurista.

IKY o I know You, es una aplicación desarrollada principalmente por Ariel Kennedy que muestra a lo Minority Report, aquella película con Tom Cruise con una imagen muy futurista información en tiempo real de Twitter, Github, timeline con fecha de creación de cada red y evento público importante que pueda obtenerse a partir de un email.

El presentador y desarrollador, por cierto muy divertido en la forma de ir explicando como fue desarrollada esta herramienta OSINT (Open Source Intelligence o Inteligencia de fuentes abiertas), quería mostrar la información de otra manera, más cercana al imaginario colectivo que gracias al cine nos muestra como deberían funcionar estas aplicaciones, reconozco que es la primera que tiene una interfaz gráfica tan bonita.

Sí puede realizarse sin necesidad de hackear nada, imaginemos lo que podrían hacer personas malintencionadas, o peor aún, empresas, bancos, corporaciones o el mismo Estado sí mezclaran, hackearan o cruzaran bases de datos privadas sobre las personas. ¿debería preocuparnos, cierto?

El proyecto surgió charlando entre conocidos en una Ekoparty, una de las conferencias más importantes de Argentina relacionada con la seguridad, la electrónica y la informática. Originalmente ideada para que a partir de una foto realizara ingeniería inversa de los asistentes y la información recolectada sea mostrada en una pantalla durante el evento, lo cual no le gustó para nada a los organizadores que hacen especial incapie en la privacidad de sus asistentes. De todas formas, siguieron adelante modificandolo para hacer optativo y voluntario el ingreso y la búsqueda de información. Todos los que la probaron quedadon sorprendidos de la cantidad de información disponible en redes sociales y sitios de acceso abierto.

El manual del paranoico: level Snowden

> Analizamos los casos y niveles de paranoia que se pueden tener en el mundo virtual.

Federico Bustos nos ilustró las diferentes maneras y grados de paranoia en los que puede caer el individuo de hoy. Mediante ejemplos y con herramientas libres, nos fue guiando para poder defendernos en este mundo donde la privacidad se va a volviendo cada vez más un lujo.

Desarmar la computadora para eliminarles el micrófono, la cámara, el GPS, el wifi o el bluetooth y todos los chips que puedan jugar en contra de la privacidad. Modificarle el BIOS con Coreboot.org para asegurarnos que no hay más instrucciones que las justas dentro de nuestras confidentes, quiero decir, las máquinas.

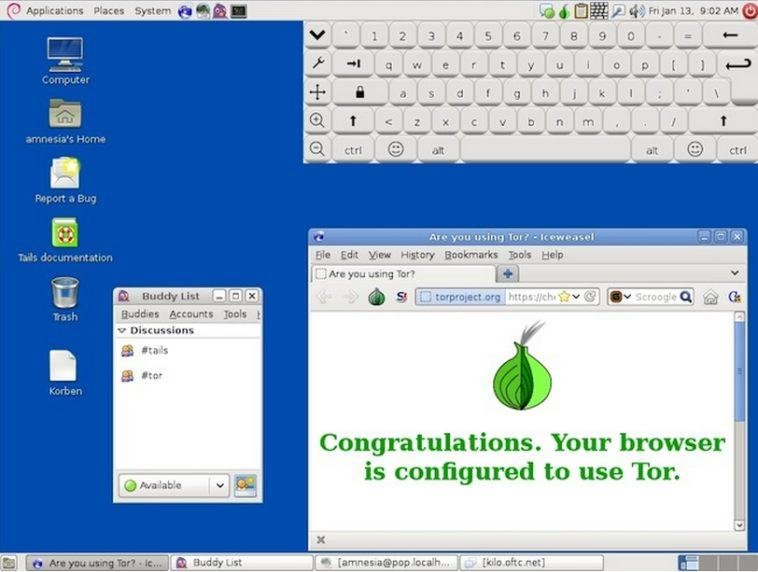

Se explicó cuales eran las mejores distribuciones de Linux con especial énfasis en la privacidad.

Tails, un Live OS, quiere decir que puede ejecutarse desde un pendrive, sin necesidad de instalarse, que borra la memoria cada vez que se apaga, dejando la computadora libre de rastros, resguardando aún mas la información a la que se accedió entre otras ventajas. Fuerza a todas las conexiones a realizarse por medio de la red Tor descentralizada. Ideal para llevar siempre en un bolsillo y utilizarlo en un sin fin de situaciones o hasta en máquinas desconocidas de las cuales sospechemos que podrían estar infectadas. Con la posibilidad de configurar una partición como persistente para guardar información o archivos totalmente encriptados.

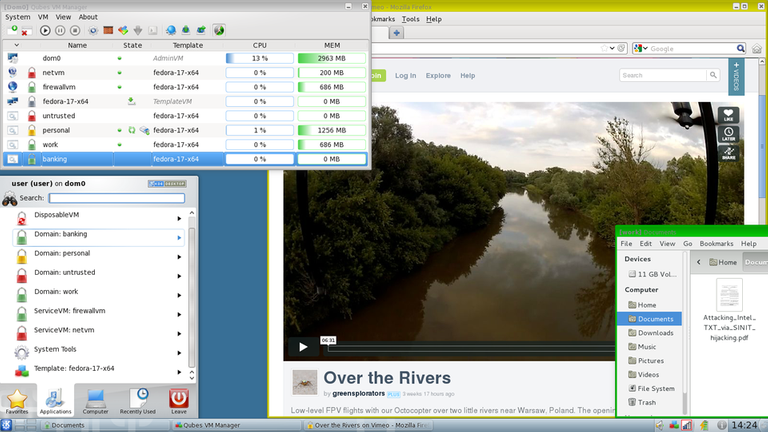

QubeOS: A diferencia de Tails, este se instala en el disco de la computadora y precisa algo más de conocimientos para poder utilizarlo al máximo. También utiliza la red Tor, y entre una de sus funciones más interesantes, virtualiza cada ventana en una máquina virtual aislando los procesos como sí fuera una computadora para cada proceso, ofreciendo otro nivel de seguridad pocas veces visto, comúnmente llamado Sandboxing. Complicado pero con mucha funcionalidad.

Whonix: Este último esta enfocado para ser utilizado dentro de una máquina virtual, no hace falta que lo instalemos y lo usemos por defecto. Todo el tráfico que genera se mueve a través de Tor, con especial énfasis en la prevención de la filtración de las IP reales. Bastante versátil.

Y por último una tabla comparativa con las principales diferencias de cada uno:

Incursionando en el mundo de la seguridad sin morir en el intento

> ¿Tenes ganas de ingresar al mundo de la seguridad y no sabes por donde empezar?

Nacho va a mostrar como, de a poco, podés ingresar, y todos los consejos posibles para que puedas tomar las mejores decisiones

**Bajo esa premisa y con muchísimo humor, rozando el stand up, levantando ánimos y dándole motivación a quienes toda la información que inundó las cabezas de los presentes, llegando a ahogarlos, ya que, muchas veces, estas charlas son cataratas de información y no todos están preparados para tanto. Nacho Allende, hizo magia y con la soltura que lo caracteriza nos guió sobre las mejores formas para desarrollarnos en este mundo digital.

Sentando las bases de cómo elegir un buen trabajo más allá de los financiero, desde el crecimiento personal que nos puede traer cada oportunidad laboral, hasta el trato que corresponde tener con distintas áreas dentro de una empresa.

Dando ejemplos reales que podrían parecer elocuentes rozando el absurdo, hasta divertidas anécdotas sobre el gran abanico de escenarios que uno puede encontrarse.

La última muy completa ponencia

> Inteligencia Artificial en la Ciberdefensa. Creando a Skynet.

Las armas y la pólvora quedaron atrás, en este nuevo mundo las mejores defensas son batallones de servidores junto con Inteligencia Artificial para aprender a detectar antes y mejor que ningún otro humano haya podido jamás las más modernas técnicas de ataque contra Bancos, Corporaciones y Estados por parte de países o grupos criminales como lo son narcos, cibercriminales, en cualquiera de los casos con un muy alto poder adquisitivo.

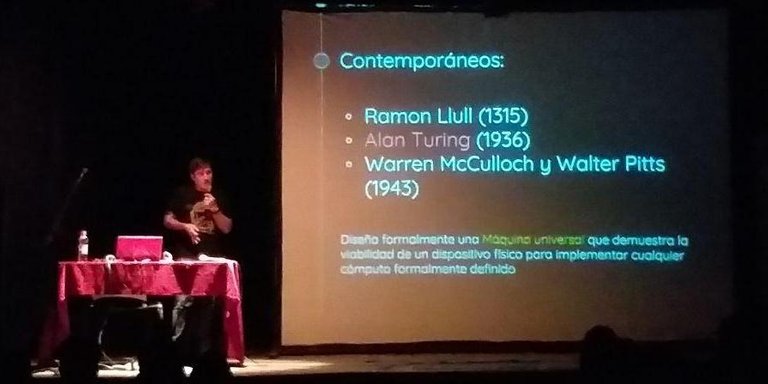

Alexis Shergel hizo un recorrido desde Arquimedes y Herón de Alejandría, los primeros que lograron diseñar a los primeros autómatas, sistemas mecánicos que actúan de forma cíclica, repasando a los pioneros que dibujaron lo que, hoy en día, se convierte, paso a paso, en un organismo inteligente capaz de tomar decisiones que afectan al mundo real.

Proyectos como EOS, que permite procesar información de forma descentralizada, haciendo que cualquiera pueda disponer de un poder de computo impresionante, comparable al de supercomputadoras a un módico costo, en comparación con los millones de dólares que cuesta acceder a un procesamiento monumental de datos. Las personas comunes hablamos de kilobytes y megabytes y ellos hablan de terabytes y petabytes.

Luego de una pequeña introducción a la materia, puso turbo y comenzó con una metralleta de información para darnos un panorama más exacto acerca del lugar en donde hoy estamos parados, para entender hacía donde avanzamos, sin dejar de preguntarnos:

¿qué beneficios nos brindarán las inteligencias artificiales?

¿qué peligros conlleva esta tecnología?

¿es el camino correcto? ¿estamos plantando el virus de nuestra propia destrucción?

Todo esto mezclado con la persecución a ciudadanos que hay en China y en otros países como otra forma de control social, máquinas que automáticamente persiguen objetivos, notifican de movimientos fuera de lo normal, arman arboles de relaciones sociales y, algún día no muy lejano, hasta podrán predecir los movimientos de los individuos, preocupante, ¿cierto?

Hoy en día, batallones de soldados dentro de datacenters formados por analistas de sistemas y datos corroboran la información brindada por estas IAs dando respuesta 24/7 a instituciones, corporaciones, bancos y distintos Estados. Resulta que esta tecnología tiene un 85% de acierto en cuanto a la detección de ataques se refiere. Como si fuera poco, también pueden entrenarse para atacar y defenderse.

Toda esta tecnología es realmente prohibitiva para el ciudadano medio, pero cada día más accesible gracias EOS, una blockchain capaz de procesar información como supercomputadoras a precios módicos.

Para quien no esta muy interiorizado podría ser un abrir de ojos muy repentino a lo Matrix esta charla. Alexis claramente sabe de lo que habla, explicó un poco acerca del funcionamiento repetitivo pero útil de la máquina a velocidades inhumanas. Cabe remarcar que por más de que sean veloces aún siguen dependiendo de un operador para validar que la información que genera coincida con la realidad.

La velocidad a la que se mueve esta tecnología es sorprendente. Y quien sabe sí las próximas hacking news no las protagonicen exclusivamente IAs.

Esto fue todo por esta edición, me llevo nuevas increíbles amistades y nuevos conocimientos que no dejan de saciar la sed de mi curiosidad. Y te invito a que vos la vivas la próxima edición o en todos estos eventos que se realizan sean donde sean, aunque nunca hayas ido a alguna como yo hasta ahora. Nada mejor que rodearse de gente con intereses compartidos, sed de conocimiento y ganas de compartir.

Las criptomonedas me enseñaron que no podemos reducir un sistema económico y social sólo a números. Detrás de todo sistema, lo primordial, son las relaciones humanas, las conexiones reales que se tejen, eso atrae el progreso individual y colectivo. Steem lo deja bien claro, dándole valor al contenido, repartiendo la emisión de la moneda en base a lo que cada individuo define como valioso, pero para progresar necesitamos relacionarnos con gente que tenga intereses similares, no importa cuales sean, pero hay que > conectarnos <.

Para profundizar

Cobertura del primer día de la PARANACONF: Sí te interesó este post, enterate todo de lo que fue el primer día.

Backtrack Academy o Twitter: podrás encontrar cursos de formación en una plataforma de Seguridad Informática para Hackers éticos.

Hackear.com.ar: Un espacio en el cual podrás aprender todo lo relacionado a seguridad de la información y hacking. Un proyecto que lleva adelante Punch!

Web de ParanaCONF: Toda la información de esta edición.

Si te perdiste la edición 2018: podés encontrar material del que se habló en esa edición, presentaciones, demostraciones y más!

Algunos de los oradores, para contactarlos, preguntarles o seguirlos:

Ariel Kennedy

Alexis Shergel

Federico Bustos

Marcelo Temperini

Ignacio Perez

Sí te gustó este post, suscribite y VOTE UP!

Excelente post, muy buena informacion!

¡Wow! Cuánta información valiosa en estos tiempos. Celebro la oportunidad que has tenido participando en este evento, @hijosdelhombre. Todas las conferencias me parecen interesantísimas y muy relevante la reseña que has hecho.

Y el plus que tú mismo nos compartes es que pudiste disfrutar de esto como si fuera un paseo y las amistades que encontraste en el camino.

¡Un afectuoso saludo para ti!

Gracias que buena informacion Saludos!!!

Me alegro que te haya gustado :)

Congratulations @hijosdelhombre! You have completed the following achievement on the Steem blockchain and have been rewarded with new badge(s) :

You can view your badges on your Steem Board and compare to others on the Steem Ranking

If you no longer want to receive notifications, reply to this comment with the word

STOPVote for @Steemitboard as a witness to get one more award and increased upvotes!

@hijosdelhombre purchased a 100.00% vote from @promobot on this post.

*If you disagree with the reward or content of this post you can purchase a reversal of this vote by using our curation interface http://promovotes.com

Congratulations @hijosdelhombre!

Your post was mentioned in the Steem Hit Parade in the following category:

Djs

Posted using Partiko Android

What do you mean?